PythonでサーバーやAPIを構築する場面が増え、フレームワークもDjangoやFastAPIなど多様化する中、アプリケーションの価値を守るために避けて通れないのがセキュリティです。XSS、CSRF、JWT管理、APIキー保護など、基本的な脅威を理解し適切に対処することで、システムの信頼性は大きく変わります。本記事では、実務で役立つ視点を中心に、Pythonバックエンド開発で必ず押さえておきたいセキュリティの考え方と具体的な対策を解説します。

- 1. 1. セキュアなPythonサーバー構築に必要な「三層防御モデル」

- 1.1. 第1層:入力・出力レベルの防御(XSS / CSRF)

- 1.2. 第2層:認証・認可レベルの防御(JWT / セッション)

- 1.3. 第3層:システム・キー管理レベルの防御(APIキー / シークレット)

- 2. 2. XSS対策を支える正しいデータフロー設計

- 2.4. XSSが起こる本当の理由

- 2.5. 専門家レベルの対策

- 3. 3. CSRFを防ぐ“状態管理”の本質

- 4. 4. JWT管理の落とし穴と安全なトークン運用戦略

- 4.6. 実務で多い誤用

- 4.7. 安全なJWT運用の基本戦略

- 5. 5. APIキー保護の高度な実務ポイント

- 5.8. 専門家が重視する設計

- 5.9. さらに深い運用ポイント

- 6. 6. Pythonバックエンド開発者が持つべき「専門家視点のセキュリティ思考」

1. セキュアなPythonサーバー構築に必要な「三層防御モデル」

セキュリティを“単機能の対策”として扱うと思考が浅くなり、攻撃者の多層アプローチに対応できません。

Pythonサーバーでは、次の三層モデルで防御を設計することが重要です。

第1層:入力・出力レベルの防御(XSS / CSRF)

ユーザー入力を信頼しない、ブラウザ側のふるまいを制限する。

第2層:認証・認可レベルの防御(JWT / セッション)

誰が、どの範囲まで操作できるかを厳密に管理する。

第3層:システム・キー管理レベルの防御(APIキー / シークレット)

“漏洩しても致命傷にならない構造”を作る。

この三層を理解することで、脆弱性対策は点ではなく線としてつながり、守りのレベルが劇的に変わります。

2. XSS対策を支える正しいデータフロー設計

XSSは「入力ではなく出力で防ぐ」というのが本質ですが、深い視点ではもう一段階あります。

XSSが起こる本当の理由

アプリケーションが

ユーザー入力 → 内部処理 → HTML出力

という流れで「データの性質を正しく把握していない」状態が原因です。

専門家レベルの対策

- 表示用データと内部処理データを分離する

- データに対して「これはHTMLとして出力されて良いのか」を常に明確化する

- テンプレート側では自動エスケープを解除する運用を最小限に

- そもそも「HTML混入を許すフィールド」を極力作らない設計

これは単なるコード対策ではなく、UI/UX設計とデータモデル設計の問題です。

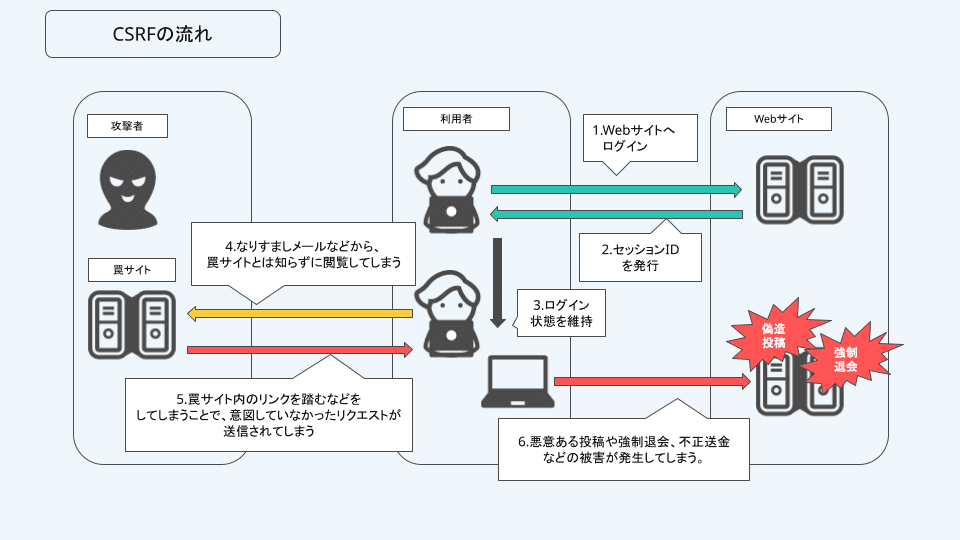

3. CSRFを防ぐ“状態管理”の本質

CSRFはトークンを入れれば終わり、ではありません。

攻撃の根本は「ブラウザが自動的にクッキーを送る」点であり、サーバー側が意図しない “状態の持ち越し” が原因です。

実務で必須となる専門家視点

- ユーザーの状態変更操作を厳密に定義する

- 認証セッションが必要な操作すべてにトークン確認を必須化

- トークンとセッションを物理的に紐づける

- SameSite=Lax または Strict のクッキー設定を基本にする

- CSRFトークンを1ページ1回生成する運用も選択肢に

CSRFはフレームワークがサポートしていても、「どの操作が副作用を持つか」開発者が理解していないと防げません。

4. JWT管理の落とし穴と安全なトークン運用戦略

JWTは便利ですが、セッションレスゆえに脆弱性が発生しやすく、専門家がもっとも注意を払う領域です。

実務で多い誤用

- 有効期限を長く設定しすぎる

- トークンをローカルストレージで保存する

- 秘密鍵をコードに埋め込む

- トークン無効化の仕組みがない

安全なJWT運用の基本戦略

- アクセストークンは短命(数分)

- Refresh Token はDB管理し、漏洩検知できるようにする

- HTTPS強制

- セッションレイヤーと併用し、権限を二重に評価する

- トークンごとに発行元・端末・IPを紐づける運用も有効

JWTは、便利な一方で「安全に運用するには高度な設計」が必要な技術なのです。

5. APIキー保護の高度な実務ポイント

APIキーは“認証の裏口”に相当するため、漏洩するとアプリの境界が消えます。

専門家が重視する設計

- キーを環境変数やSecret Managerで管理し、コードに書かない

- 認可範囲を細分化し、必要な操作だけ許可する

- IP制限・レートリミットを併用する

- 万が一漏れても即時停止・再発行できるようにする

- ログに絶対に表示しない

さらに深い運用ポイント

キーにロール(読み取り専用、書き込み専用など)を設定すると、単に「守る」ではなく「権限を最小化した設計」が可能になります。

つまり、守備型セキュリティから 攻撃を受けても影響を最小化する“耐性設計” への進化です。

6. Pythonバックエンド開発者が持つべき「専門家視点のセキュリティ思考」

ここからは実際の開発現場で重要になる、セキュリティ専門家の思考法です。

・入力は常に不正を前提に扱う

どんなルート、どんな値も「悪意がある可能性がある」前提で処理する。

・状態の境界線を設計段階から意識する

ログインしている状態とそうでない状態。権限のある操作とない操作。

そこに明確な境界を置くこと。

・ロジックと表示を徹底的に分離する

XSS・CSRFを本質的に防ぐ姿勢。

・シークレットやキーは“漏洩前提”で管理する

漏れても止められる、権限が限定されている状態を作る。

・セキュリティは開発速度より上位の要件である

早い開発より、壊れないシステム。長く安定して動くことが結果的に最も高い価値を生む。

Pythonサーバーを安全に構築するには、技術的な対策だけでなく、設計思想や運用まで踏まえた総合的なセキュリティが求められます。XSSやCSRFの基本対策だけでなく、JWTの管理やAPIキー保護など、現代のバックエンド開発では多面的な対策が不可欠です。フレームワークの機能に頼り切らず、自分自身で脅威モデルを理解しながら開発することで、堅牢で信頼性の高いPythonサーバーを構築できます。

著者: Trang Admin

キーワード: Pythonサーバー, Python セキュリティ, Python バックエンド, XSS 対策, CSRF 防止, JWT 暗号化, APIキー 保護, Webアプリ セキュリティ, Python サーバー構築, セキュア開発

Devworksは、ベトナムIT人材と求人を繋がりプラットフォームであり、日本国内人材不足問題を解決し、採用コストも節約できるよう支援します。 迅速かつ効率的かつ費用対効果の高い採用プラットフォームをご検討されている方々はぜひ一度ご相談ください。

IT 業界で最大 400,000 人の人々を接続します。

パートナーを見つけるコストを節約します。

小さなご要望でも、いつでもオンラインでお申し込みください。

お問い合わせ:

メール: hello@devworks.jp

新しい投稿

作品一覧

関連記事

デスクトップは淘汰されるのか――PythonのGUIフレームワークの限界・再定義・5年後の設計戦略

PythonのGUIフレームワークは「古い技術」という印象を持たれがちです。しかし本質的な問題は流行ではなく、アプリケーションの実行構造が時代に適合しているかどうかです。本記事では、Webアプリや Electron との構造比較を通じて、PythonのGUIの現実的な立ち位置を明確にします。